¶0x01 前言

大佬给了个上传点,说是这个点足够写一篇教程了,遂尝试一下,看自己得行不。

上传点如下:

https://subdomain.target.com/UpLoad/UpLoad.aspx

访问之,302跳转到User_Status

阅读本篇文章能了解到:上传, getshell

9月26号就写好了,一下子就到这个时候了,严重拖延症

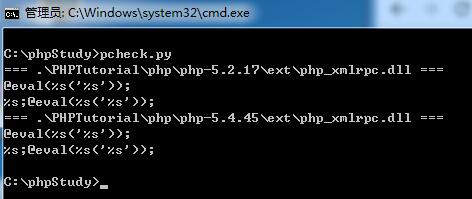

先用公开的脚本check一下自己机器上常用的,phpstudy后门文件分析以及检测脚本

呵呵,中招,一直在使用phpstudy2016版,上图是2018测试的(我的2016一样中招,被我修复了,没截图),也就是说做肉鸡三年了(微笑),不过好在我只在用的时候开启apache。

阅读本篇文章能了解到:phpstudy, RCE

2019年9月7日晚上凌晨1点,github上发布了0708的漏洞利用程序,看了别人的复现和讨论,感觉不太好用,懒得复现,这两天闲了,复现出来发发博客,好久没发了,主要是没啥新东西可以发,不方便发

1 | wget https://raw.githubusercontent.com/rapid7/metasploit-framework/edb7e20221e2088497d1f61132db3a56f81b8ce9/lib/msf/core/exploit/rdp.rb |

拷贝到metasploit对应目录下,我这里是kali自带的目录

阅读本篇文章能了解到:0708, msf

Struts2又出漏洞了,上一波的045好用到不行,复现参考https://github.com/jas502n/St2-057

写这篇文章时,vulhub还没有057的漏洞环境

当Struts2的配置满足以下条件时:

- alwaysSelectFullNamespace值为true

- action元素未设置namespace属性,或使用了通配符

namespace将由用户从uri传入,并作为OGNL表达式计算,最终造成任意命令执行漏洞。

影响版本: 小于等于 Struts 2.3.34 与 Struts 2.5.16

看这个条件就知道没那么好利用

阅读本篇文章能了解到:vulhub, docker

若服务器安装了安全狗,普通一句话安全狗肯定拦截,菜刀必然无法使用。

究其原因:菜刀请求关键字等被安全狗识别导致中断请求。

构造本地中转脚本,本地服务器发送请求,对菜刀请求关键字进行编码,服务端再对请求解码,这样安全狗无法识别也就无法拦截请求。

客户端即中转脚本transfer.php

客户端对菜刀请求参数进行编码操作,此处仅做简单编码验证bypass,编码顺序依次为

CentOS 7 安装oracle10g,装了一天,特此记录

本文测试环境均为:

CentOS Linux release 7.2.1511 (Core)

Oracle Database 10g Enterprise Edition Release 10.2.0.1.0 - 64bit Production

执行方式很多种,这边只研究Oracle10g,并且本地实测成功的

DBMS_EXPORT_EXTENSION()dbms_xmlquery.newcontext()DBMS_JAVA_TEST.FUNCALL()旧笔记本淘汰了,卖掉可惜,扔了更可惜,平时经常有破解wifi的需要,干脆把它做成双系统,win+linux两不误,由于我的华硕是UEFI+GPT,导致我双系统怎么都装不成功,由此开启了我崎岖的踩坑路。

先恶补一波BIOS,MBR,UEFI,GPT

看了这些应该有了一定的认识,一般组合为:

我2012年买的华硕,已经默认是UEFI+GPT,当时还因为这个原因导致无法重装系统,现在装双系统,又碰到该问题,简直头皮发麻,不管怎么说,目的得先达到——安装双系统win+kali2.0。